2026年産業サイバー転換点:OT統合戦略と経営者の法的責任

2025.12.14

- blog

- IT/OT統合

- NIS2指令

- OTセキュリティ

- サプライチェーンリスク

- ハクティビスト

- 産業サイバーセキュリティ

- 経済安全保障

2026年に向けて、産業サイバーセキュリティは重大な転換点を迎えています。

結論から申し上げます。「個別ツール」や「工場ごとのローカル対策」では、もはや組織を守りきれません。2026年以降、IT・OT・クラウド・サプライチェーンを一体として管理する「統合サイバー戦略(Unified Cyber Strategy)」へ切り替えない組織は、構造的な敗北を喫するリスクが高まっています。

本記事では、最新の脅威動向と、今すぐ準備すべき具体的なアクションプランを解説します。

1. なぜ「統合サイバー戦略」が2026年の前提条件になるのか

Industrial Cyberの特集記事は、2026年が統合戦略への転換点になると指摘しています。その背景には、OT(Operational Technology:制御技術)を取り巻く環境の激変があります。

1-1. IT/OTコンバージェンス(融合)が生む「リスク」

かつて独立していたOT環境は、今やITネットワーク、クラウド、SaaSと密接に連結しています。これにより、以下のようなリスク構造の変化が起きています。

① 攻撃対象のシフト

物理機器(PLC)だけでなく、AIモデル、データパイプライン、クラウド上のアイデンティティなど「上位レイヤ」が標的になっています。

-

これまで(物理機器・PLC狙い):

-

工場の現場にある機械(PLC)を一つ一つハッキングしていました。これは「兵隊の手足を一人ずつ縛る」ようなもので、手間がかかります。

-

-

これから(AI・クラウド・データパイプライン狙い):

-

機械に命令を出す**「AI」や、データが集まる「クラウド」**を狙います。

-

意味: ここを乗っ取れば、つながっている何百台もの機械を一度に、しかも正常なフリをして誤動作させることができます。

-

② 規制とコンプライアンスの圧力

【NIS2】指令や各国のOT規制により、OTは明確な「ガバナンス対象」となりました。単なる準拠確認ではなく、事業継続性が問われます。

-

これまで:

-

「セキュリティ対策リスト」にチェックを入れて提出すれば、「はい、よくできました」で終わっていました。

-

-

これから:

-

「実際に攻撃されても、工場を止めずに復旧できるか?」という**実力(事業継続性)**が問われます。

-

経営層への罰金や責任追及もあるため、「担当者に任せておけばいいや」では済まなくなりました。

-

③ サプライチェーンリスクの増大

Verizon DBIRによると、サードパーティ侵害は全体の約30%に達しています。自社だけでなく、供給網全体のリスク管理が不可欠です。

「全体の30%がサードパーティ侵害」というのは、**「自分は完璧に守っていても、付き合いのある業者さん経由でやられる」**ということです。

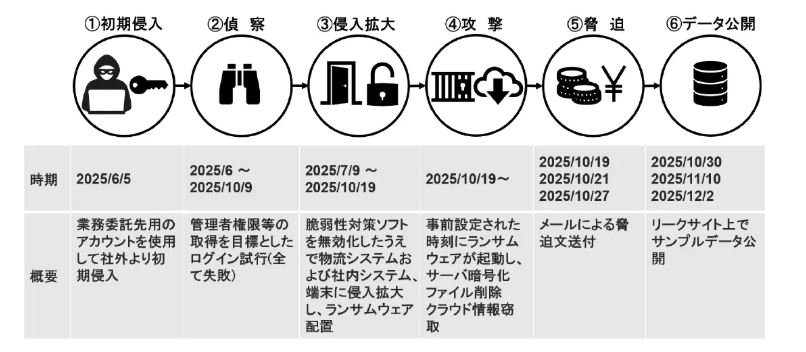

ASKULのレポートによれば業務委託先用のアカウントを使用して社外より初期侵入したとされています。サードパーティーを含めた対策を練るのは常識化しています。サードパーティーの契約の在り方が再度問われています。

2. 警告:ハクティビストと産業ルータへの攻撃急増

統合戦略が必要とされる直接的なトリガーは、攻撃手法の変化です。特に注目すべき2つのトレンドがあります。

2-1. プロ・ロシア系ハクティビストのエスカレーション

FBIやCISAなどの共同アドバイザリによれば、以下のハクティビストによるOT環境への侵入が加速しています。彼らの手口は高度なAPT(持続的標的型攻撃)ではありませんが、それ故に広範囲で危険です。

-

Cyber Army of Russia Reborn (CARR)

-

Z‑Pentest

-

NoName057(16)

-

Sector16

-

TwoNet

**「ハクティビスト(Hacktivist)」**とは、 **「ハッキング(Hacking)」技術を使う「活動家(Activist)」**のこと

主なターゲット

- エネルギー部門

- 水処理・上下水道

- 食品・農業

典型的な手口(TTPs)

- 公開されたVNC/リモートツールの悪用

- デフォルトパスワードへの総当たり攻撃

- HMI操作画面の録画と拡散

VNC(Virtual Network Computing) 遠く離れたパソコンの画面を、自分の画面に映してマウス操作できる機能です。

HMI(ヒューマン・マシン・インターフェース)工場のタンクの水位を見たり、バルブを開閉したりする**「タッチパネル画面」**のことです。

2-2. 産業ルータが攻撃の「最前線」に

Forescout Vedere Labsの分析によると、OTネットワークへの攻撃の67%が、産業用ルータなどの「ペリメータ(境界)機器」に集中しています。

これらは単なる「通信の配管」として扱われがちで、アセット管理や監視から漏れやすい傾向にあります。ここが破られると、攻撃者は内部への侵入経路(ラテラルムーブメント)を容易に確立してしまいます。

3. 実践:インシデント対応プロンプト(フェーズ1〜4)への適用

これらの脅威に対し、具体的にどのように動くべきか。インシデント対応(IR)のフェーズごとに整理します。

フェーズ1:インシデント初期評価

攻撃の兆候を見逃さないための分類基準です。

- 分類(VERIS): System Intrusion(パスワードスプレー等システム侵入)、DoS攻撃。

- 影響範囲: プロセス停止(可用性)、設定値改ざん(完全性)、HMI画面流出(機密性)。

フェーズ2:初動対応と封じ込め(48分ルール)

攻撃者が侵入してから横展開を始めるまでの平均時間は約48分と言われます。以下の対応を即座に実行できる体制が必要です。

- リモート遮断: VNC/VPN/Jump Serverの一時的なネットワーク隔離。

- アカウント無効化: 侵害が疑われるIDの即時ロックとパスワードリセット。

- KEVの確認: CISAの「悪用された脆弱性カタログ(KEV)」を参照し、エッジデバイスへパッチを優先適用。

CISA KEV(シーサ・ケブ)とは、アメリカのサイバーセキュリティ庁(CISA)が公開している「悪用された脆弱性カタログ(Known Exploited Vulnerabilities Catalog)」のこと

フェーズ3:詳細調査と復旧

「3-2-1ルール」に基づくバックアップ(オリジナル+コピー2つ+オフサイト1つ)が機能しているか確認します。特に、HMIやルータの設定ファイルもバックアップ対象に含まれているかの再点検が重要です。

4. 2026年に向けて今すぐやるべき3つのアクション

最後に、あなたが所属するIndustrial Cyber Teamが優先すべきアクションをまとめます。

① パスワードとMFAの徹底強化

「admin / 1234」のような初期設定は論外です。すべての外部公開アプリとリモートアクセスに多要素認証(MFA)を強制してください。

② 産業ルータの「健康診断」

ルータを「ただの配管」ではなく「高リスク資産」として台帳に載せてください。ファームウェア更新と不要ポートの閉鎖が急務です。

③ 「48分」を意識した演習

「検知してから誰に連絡し、どのケーブルを抜くか」。机上の空論ではなく、物理的な遮断手順を含む実地訓練を行ってください。

2026年のセキュリティは、高度な技術競争である以前に、「当たり前の戸締まりを、組織全体で隙なく行えるか」にかかっています。